2012/04/12 - Comunicato stampa

Usando le tecniche di calcolo, i ricercatori hanno dimostrato come una proteina responsabile per la maturazione del virus si libera di avviare l'infezione

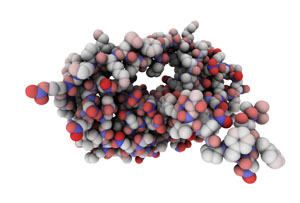

HIV proteasa tagliando la catena poli-proteina. Fonte: IMIM

Bioinformatici a IMIM (Hospital del Mar Medical Research Institute) e UPF (Pompeu Fabra University)hanno utilizzato tecniche di simulazione molecolare per spiegare una fase specifica la maturazione del virioni HIV, vale a dire, come nuova formazione di particelle virali infettive diventano inerti, che è essenziale per capire come il virus si replica. Questi risultati, che sono stati pubblicati nell'ultimo numero di PNAS, potrebbe essere cruciale per la progettazione di futuri farmaci antiretrovirali.

Virioni HIV maturare e diventare infettiva come risultato dell'azione di una proteina chiamata HIV proteasi.Questa proteina agisce come un paio di forbici, tagliare la lunga catena di proteine che formano collegati HIV in singole proteine che formano la struttura di nuovi virioni infettivi.Secondo i ricercatori del IMIM-UPF gruppo di biofisica computazionale, " Uno degli aspetti più intriganti dell'intero processo di maturazione è come l'HIV proteasi dell'HIV libero, vale a dire la 'proteina forbici,' appare per la prima volta, dal momento che è anche un primo parte delle lunghe catene poli-proteina che compongono nuovi virioni HIV. "

Utilizzando ACEMD un software per la simulazione molecolare e una tecnologia nota come GPUGRID.net, gruppo di Gianni De Fabritiis 'ha dimostrato che i primi "forbici proteine" possono tagliare dall'interno della metà di queste poli-proteina catene. Lo fanno una legatura loro estremità collegate (N-terminale) al proprio sito attivo e poi tagliando il legame chimico che li collega al resto della catena. Questa è la fase iniziale del processo di maturazione intera HIV. Se la proteasi HIV può essere interrotto durante il processo di maturazione, impedisce particelle virali o virioni, di raggiungere maturità e, quindi, di diventare infettive.

Questo lavoro è stato eseguito utilizzando GPUGRID.net, una piattaforma di calcolo distribuito volontario che sfrutta la potenza di elaborazione di migliaia di acceleratori GPU NVIDIA dai computer domestici messi a disposizione da parte del pubblico per scopi di ricerca. E 'simile ad accedere a un supercomputer virtuale. Uno dei vantaggi di accelerazione GPU è che fornisce potenza di calcolo che è circa 10 volte superiore a quella generata dal computer basato su CPU solo. Riduce i costi di ricerca di conseguenza, fornendo un livello di potenza di calcolo che in precedenza era disponibile solo sui supercomputer dedicati, multi-milioni di dollari.

I ricercatori di questa potenza di calcolo per elaborare grandi quantità di dati e generare simulazioni molecolari molto complessi. In questo caso specifico, migliaia di simulazioni al computer sono state effettuate, ciascuna per centinaia di nanosecondi (miliardesimi di secondo) per un totale di circa un millisecondo.

Secondo i ricercatori, questa scoperta nel processo di maturazione HIV fornisce un approccio alternativo nella progettazione di futuri prodotti farmaceutici basati sull'uso di questi nuovi meccanismi molecolari. Per ora, questo lavoro fornisce una maggiore comprensione di un passo fondamentale nel ciclo di vita del virus HIV, un virus che attacca direttamente e indebolisce il sistema immunitario umano, rendendolo vulnerabile a una vasta gamma di infezioni, e che colpisce milioni di persone in tutto il mondo.

Riferimento:

" caratterizzazione cinetica del passo critico nella maturazione HIV-1 proteasi ". S Kashif Sadiq, Frank Noe e Gianni De Fabritiis. PNAS.

Segui GPUGRID.net a: http://facebook.com/gpugrid